今更なんですが技術書典4に行っていました。

やっぱりエッジの効いた本が多くて読んでいるだけで楽しいですね。色々買って読んで試している最中ですが自分でも書きたくなるなぁ...。

その中で、「WOWHoneypotのあそびかた」というのを買いました。

WOWHoneypotというハニーポットについての本なのですが、早速紹介されていたことを実行しています。

設置

設置先はGCPで、GCE+Stackdriver Logging+BigQueryの組み合わせです。

単純に使ってみたかったのと、どれも毎月の無料枠があるので、そこまで費用をかけずに使えそうだからです。

ちなみに、Stackdriver Loggingのエージェントはfluentdベースなので、収集にはfluentdの書き方で設定を書く必要があります。

<source> @type tail format /^\[(?<time>[^\]]*)\] (?<clientip>[^ ]*) (?<hostname>[^ ]*) "(?<method>\S+)(?: +(?<path>[^ ]*) +\S*)?" (?<status>[^ ]*) (?<mrrid>[^ ]*) (?<requestbody>[^ ]*)$/ time_format %Y-%m-%d %H:%M:%S%z path ~wowhoneypot/log/access_log pos_file /var/lib/google-fluentd/pos/wowhoneypot.pos read_from_head true tag wowhoneypot-access </source>

こんな感じです。

ログはそのままBigQueryに入れるよう設定しているので、データの確認はBigQueryでクエリを投げて確認しています。

本当は可視化までしたいんですが、Kibana的ないい感じのやつ無いかなと探し中です。

実績?

4/25に設置したので大体2週間弱ですが、今の所9383件のアクセスがありました。1日平均625件くらいでしょうか。

思ってたより多いですね...。

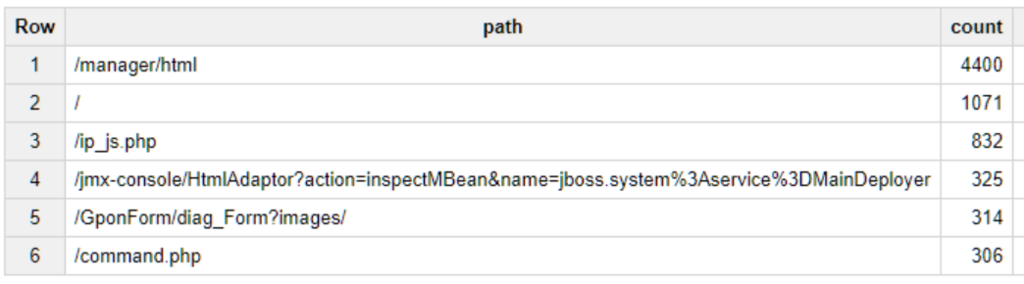

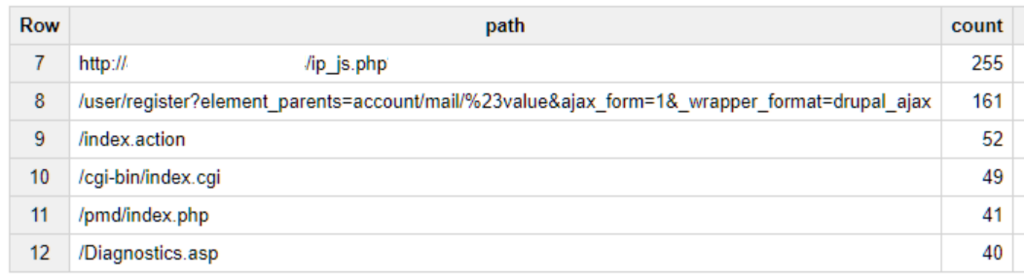

その中で、同一パスへのアクセスが多い順にソートしたものがこちら。

(IPが書いてある部分は塗りつぶしています)

(IPが書いてある部分は塗りつぶしています)

/manager/htmlが多いですがこれはTomcatですね。Authorization: Basicのヘッダが送られてきてるので管理画面への突破を試みているようです。

他にはJBossやDrupal、Struts2の脆弱性を突いてきていたり、最近出たルータの脆弱性を突いたのもありますね。

あと、ここには乗っていませんが、phpMyAdminへ色々URLを変えてリクエストを送ってきていたり、/.aws/credentialsとか/.git/configとかを見に来ているのもあります。

おわり

意外と攻撃多くてドン引きですが、色々傾向が読めたりして楽しいです。

定期的に出てきた特定の攻撃が途端に止んだり、脆弱性が発表されるとすぐにリクエストが飛んできたりしています。

色々攻撃した結果諦めたのかなとか考えたり、やっぱり流行廃りあるんだなぁという感じです。

ところでリクエストの中身も記録できますが、その中にはOSコマンドインジェクション突いてきてるようなのもあります。

で、その中身を詳しく見てみると危ないファイルをC&Cサーバから落とそうとしているのもあって、ひぇ~という感じです。

実際に試すのはちょっと危ないので見かけているだけにしていますが、食らったらひとたまりもないですね。ミイラ取りがミイラにならないよう気をつけなければなりません。

ちなみに

今月(といっても9日間)かかっている費用は0.12円です。

こんな感じで、BigQueryへのストリーミングインサートの費用と、北米から中国への通信料が発生しています。

意外と中国からのアクセスが多いので使用料が発生するのですが、遮断するとそれはそれで面白くないので考え物ですね。

(ハニーポット植えてる人で、特定のリクエストとか弾いてる人いるんでしょうか...)

まだ何千円とかの請求にはならないはずですが、そこまで来たら対策を考えましょう。予算とアラート設定してるし。